Big Brother : Absence de vie privée sur Internet

Par Qwerty le Temps de lecture estimé : 15min 5 Commentaires

Introduction

La couverture annonce la couleur. L’œil de Hal-9000, le fameux ordinateur du film 2001 l'odyssée de l'espace et Big Brother, du livre 1984, nous montrent bien qu'on va parler de vie privée. En effet, de nos jours, celle-ci est de plus en plus menacée. Nous allons la définir sous plusieurs plans, voir les choses qui la menacent et comment la préserver. Ce document va donc traiter la question de la vie privée d'un point de vue

législatif, d'un point de vue de citoyen et du point de vue technologique.

I. Définir la vie privée

a) Par la loi

La vie privé est définie par la déclaration universelle des droits de l'homme de 1958 comme ceci :

Nul ne sera l'objet d'immixtions arbitraires dans sa vie privée, sa famille, son domicile ou sa correspondance, ni d'atteintes à son honneur et à sa réputation. Toute personne a droit à la protection de la loi contre de telles immixtions ou de telles atteintes.

(immixtion = Action de s'introduire - s'immiscer - dans les affaires d'autrui)

b) par le citoyen

Nous avons demander à différentes personnes (geeks, adolescents « lambda »…) la notion de vie privée.

Par exemple, XeCaCanE, rédacteur sur legeekcafe.com, nous décrit la vie privée comme étant un

moment que l'on partage avec nos ami(e)s, notre famille, ….

Pour M. A., la vie privé peut être définie comme

être libre de contrôler qui voit mes informations, quand je suis pas amie avec quelqu'un sur internet il voit mon nom, ma ville, mes photos de profil je crois, et quelques infos comme mon lycée, et des citations. Maintenant je sais que souvent je fais en sorte que seul mes amis concernés voient mes publications en modifiant les paramètres. Ma vie privée ce sont mes sentiments..

Quant à Timo, pour lui la vie privé serait plutôt

de tous les faits qui ne concernent et ne regarde pas le public (public = le voisins, le monde, les gens)..

Un élément de la vie privée de quelqu'un peut concerner plusieurs personnes, mais dans tous les cas, on pourrait définir un tel élément comme ne sortant pas d'un cercle : « ce qui se passe en privé reste entre nous et ne sort pas d'ici » donc.

C'est très large : dans la famille, la vie privée c'est tout ce qui se passe, par exemple. À l'école, si quelqu'un à une mauvaise note, c'est privé pour lui, on va pas le répéter.

Si tu me demande à moi, c'est sûrement aussi pour le côté Geek : la vie privée, sur le net, c'est par exemple ce qu'on y fait : tout comme ça ne regarde personne à part nous quels livres on lit à la bibliothèque, ça ne regarde personne à par nous quels sites on visite : ni google, ni le FAI (NDR = Fournisseur d'accès internet), ni le gouvernement. Donc si un mouchard était installé sur notre ordinateur, c'est comme si quelqu'un installait

une caméra chez nous et regardait tous les livres qu'on lisait, les chaînes TV qu'on regarde ou la nourriture qu'on mange. C'est inadmissible.

La vie privée des gens ne regarde que ces-dits gens. Personne d'autre.

Le droit à la vie privée fait partie d'un des droits fondamentaux inscrits dans la DUDH de 1948.

Si ce droit est retiré, de quelque façon que ce soit, alors la démocratie et la liberté n'existent plus. Actuellement je suis à l'université, sur le réseau internet de l'université. Le réseau utilise les serveurs DNS (résolution des noms de domaine) de mon université. Perso je ne leur fais pas confiance. Je sais que l'université ne respecte pas ma vie privée de ce côté là.

Du coup, pour exercer mon droit à la vie privée, j'utilise des moyens techniques (proxys, web-proxys, …) dont j'ai le contrôle. Si j'ai à me justifier de leur usage, c'est « l'exercice de mon droit à la vie privée ».

Selon Aanah Boyd et Alice Marwick, auteurs de La vie privée dans les réseaux sociaux, les attitudes, pratiques et stratégies des adolescents, Internet serait un peu comme la cage d'escalier des générations précédentes, un lieu sans la présence des parents.

L'endroit où on parlerait de notre vie secrète à nos amis.

La plupart des ados ont réalisé que limiter l’accès au sens peut être un moyen bien plus efficace que d’essayer de limiter l’accès au contenu lui-même.

c) par la technologie

Avec l'utilisation massive d'Internet, la notion de vie privée a bien changé. Si elle a été vue comme un progrès, elle s'accompagne de dangers (Big Brother). On à défini comme données personnelles :

\n— l’ensemble nom/prénom

\n— n'importe quel moyen d'identifier la personne (état civil, adresse IP, login, tout type

d'adresses (postale, e-mail…), numéro de sécurité sociale, caractéristiques

biométriques…)

\n— les données sensibles d'une personne (informations médicales, religion, opinions

politiques…).

Certaines personnes considèrent les sites que l'on visite et ce que l'on fait en général comme en faisant aussi partie.

Il y a en effet une ambiguïté pour savoir si l'IP est une donnée publique ou privée. En effet, elle permet d'identifier une personne, mais étant donné qu'elle est la « plaque immatriculation » de l'ordinateur, il est nécessaire qu'elle soit visible pour que l'on puisse se connecter sur internet.

II. Qu'est-ce qui la remet en cause

a) le gouvernement

À un moment, le sénateur Jean-Louis Masson voulait faire passer une loi mettant en cause la vie privée en forçant les blogueurs à mettre sur leur site nom, prénom, adresse e- mail, adresse postale et numéro de téléphone. Selon lui, cette loi sert

à faciliter l'identification des éditeurs de sites de communication en ligne et en particulier des "blogueurs" professionnels et non professionnels. Cette loi fit beaucoup couler d'encre, ou plutôt de pixels, car en effet, l'anonymat des blogueurs est utilisé pour, par exemple, éviter des usurpations d'identités.

Le parlement a aussi comme projet de

ficher les gens honnêtes(sic). Ce projet est celui d'un homme, Claude Guéan. Ce fichier serait constitué des noms, prénoms, adresses, tailles et couleur des yeux, empreintes digitales et photographies de tous les détenteurs d'une carte d’identité. Ce fichier servirait aux juges et magistrats et serait, si il était accepté par le gouvernement, unique en Europe. Cependant de nombreux sénateurs

redoutent des dérives liberticides.

b) par l'individu

Dans la création de documents se glissent des informations sur l'auteur (clique droit -> informations). L'individu peut, par oubli ou par méconnaissance, ne pas les enlever. Si il diffuse le document sur Internet, on pourra donc l'identifier.

c) par la technologie

Plusieurs technologies permettent d'identifier un individu. Ces technologies ne sont pas malsaines en elles-mêmes, mais mal utilisées elles peuvent devenir « dangereuses ».

Tout d'abord, parlons des cookies. Les cookies sont de petits fichiers textes (donc inoffensifs) laissé sur votre ordinateur. Ils servent par exemple à retenir, le temps d'une session, les produits acquis lors d'achats en ligne (pour les paniers), ou à retenir vos identifiants pour pouvoir se connecter automatiquement la prochaine fois sur votre site préféré. La CNIL voulait interdire les cookies. Sans cookies, on perd du confort d'utilisation. Pourtant, la raison de ce vœu est louable.

En effet, certains sites utilisent ces fameux cookies pour pouvoir vous pister. Ils permettent de déterminer sur quelle page vous êtes allé et à quelle heure. S'ils sont utilisés sur un seul site, c'est à des fins statistiques. Si le même cookie est utilisé sur plusieurs sites, ont peut se permettre de se dire qu'ils nous pistent pour connaître nos goûts et faire de la publicité ciblée (on appelle cela des cookies tiers).

Il existe aussi une autre sorte de cookie, nommé cookie flash, facilement effaçable après une petite manipulation (voir les sources).

Facebook utilise des cookies pour reconnaître l'utilisateur, même après avoir été déconnecté (ce qui crée une forte polémique - encore une fois), mais utilise aussi des cookies pour collecter des renseignements de personnes non inscrites via le bouton « j'aime » présent sur de nombreux sites.

D'autres moyens d'identification existent, comme l'empreinte d'un ordinateur, qui consiste, grâce à une suite d'éléments présents (plugins installés, version du navigateur…) à reconnaître votre ordinateur, mais ne nous étendons pas sur ces précisions inutiles et hors sujet.

Nous pouvons aussi prendre le cas de personnes confiant toute leur vie numérique à une seul même société privée. Imaginez que votre compte disparaît. Plus d'e-mails, plus de contacts, plus de photos, plus de vidéos, plus de documents, plus de calendrier, plus de blog, plus de favoris, plus de flux RSS. Vous perdez tout. Ceci est la preuve que ne pas avoir de contrôle sur ces données est une grave erreur. Cela est arrivé plusieurs fois.

Prenons par exemple le cas d'une personne qui a confié toutes ses données à Google et dont le compte est fermé sans préavis. Il ne peut plus plus travailler car il était à la recherche d'un emploi et attendait un e-mail important. Un tel exemple nous fait mieux réfléchir sur l'importance de protéger nos données. En effet, si on confie toutes nos données à une société qui peut les supprimer, elle peut donc aussi les utiliser, non Un autre exemple : via un programme de Google, Gmail « lit » votre email pour faire de la pub personnalisée, ce qui est une atteinte à la vie privé.

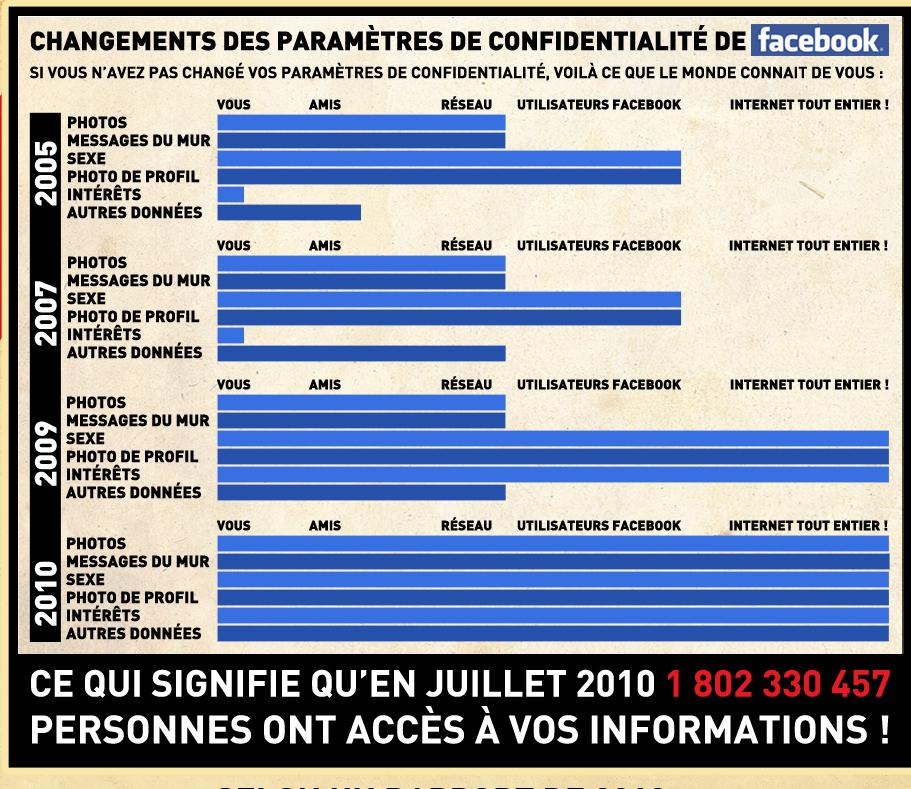

Mais sans aller si loin, voici une simple infographie faisant réfléchir sur les droits de confidentialité mise en place sur le réseau social bleu. Les chiffres parlent d'eux mêmes.

Un autre problème vient de certains smartphones qui tracent, via une géolocalisation, le chemin parcouru et envoie ces données à la société (on peut citer, par exemple, la récente polémique avec Apple). Selon la CNIL, 40 % des possesseurs de smartphone y stockent des données à caractère secret (coordonnées bancaires 7%, codes secrets 17%, codes d'accès aux immeubles 17%, informations médicales 3%…). Or, un smartphone peut être facilement piraté, et renvoie même ces informations à la société.

Au passage, un centre commercial australien cherche aussi à détecter les ondes émises par les portables afin de savoir sur quels boutiques ils se sont arrêtés, et pouvant ainsi aisément faire de la publicité ciblée.

Mais il ne faut pas croire que la revente de données privées ne concerne que des grosses entreprises. En effet, récemment, la CNIL a infligé une amende de 20 000 euros à une société qui achetait des fichiers contenant les données personnelles d'internautes pour ensuite diffuser des centaines de milliers de SMS, sans recueillir l'avis des intéressés.

III. Comment la protéger

a) technologie

Vous pouvez désactiver les cookies, en fermant le navigateur, ou empêcher les cookies pisteurs en paramétrant votre navigateur.

On peut aussi utiliser des outils qui respectent la vie privée (ne plus utiliser Google, mais Duck Duck Go par exemple). De nombreux équivalents existent, et en recherchant un peu, on peut être plus indépendant. On peut noter que des logiciels peuvent aussi compromettre notre vie privé en renvoyant ce que vous avez écrit (Keylogger) au pirate.

Pour cela, l'usage de logiciels libres est recommandé, car étant donné que le code source, c'est à dire la « recette » du logiciel est disponible à tout le monde, ce genre de programmes serait vite repéré et vite éliminé.

Si vous utilisez Firefox (logiciel libre de navigation internet dont l'éditeur, Mozilla, cherche à défendre la vie privée), vous pouvez protéger vos données de la manière suivante :

Activer l'option

do not trackqui signifie ne pas (me) pister Allez dans options vie privée indiquer aux sites de ne pas me pister.

Installer les modules Ghostery et Adblock + qui bloquent les scripts des sites afin de les empêcher de vous suivre.

Le module WOT quant à lui, vous dit si un site à une bonne réputation ou non (et par extension vous revend les données que vous lui soumettez).

Un autre moyen de protéger sa vie privé est de

chiffrerses e-mails, via par exemple l’excellent PGP (Pretty Good Privacy) pour éviter, si l'e-mail est intercepté, qu'il soit lu.

Vous pouvez aussi chiffrer votre navigation en passant par le réseau TOR ou par un proxy (réseau mandataire).

Si ont veut pousser la protection un peu plus loin, on peut aussi s'auto-héberger (stocker nos données personnelles sur notre ordinateur). Plusieurs projets existent comme la Freedombox ou la BeedBox.

b) L'individu

Bien sûr, tout les moyens mis en place pour protéger sa vie privée seront inefficaces si l'utilisateur n'est pas conscient des risques. Pour cela, plusieurs choses sont a faire. Tout d'abord, et qui est en général l'une des choses essentielles, n'est pas de divulguer d'informations personnelles sur Internet. Pour savoir si une information est personnelle, il suffit de se poser la question de si elle peut être criée ou non dans un lieu public. Si la réponse est non, l'information ne doit pas être révélée. Même chose pour la configuration des paramètres des réseaux sociaux : ils ne sont pas efficaces, le même raisonnement doit donc être appliqué.

La seconde chose est de ne pas répondre aux chaînes (« Renvoyer ce message à 10 personnes »). En effet, la plupart du temps, elles ont été crées pour récupérer un maximum d'adresses e-mail qui pourront être utilisées à des fins illégales.

La troisième chose est de se poser la question de la légitimité de s'inscrire sur un réseau social ou un autre service. Si la perte de notre vie privée est plus importante que le service rendu, il ne faudra pas s'inscrire.

Conclusion

Protéger sa vie privée est primordial. Malgré le fait que de nombreuses sociétés nous espionnent, c'est surtout à l'individu de choisir s'il souhaite garder une vie privée ou alors diffuser des informations le concernant. Au delà d'un problème technique s'ouvre devant

nous un choix ethnique. Finissons par une phrase de Benjamin Franklin :

Ceux qui sont prêts à abandonner une liberté fondamentale pour obtenir temporairement un peu de sécurité, ne méritent ni la liberté ni la sécurité.

Sources

http://fr.wikipedia.org/wiki/Vie_privée_et_informatique

http://fr.wikipedia.org/wiki/Cookieinformatique

http://fr.wikipedia.org/wiki/Proxy

http://fr.wikipedia.org/wiki/Traces_num%C3%A9riques

http://www.fsf.org/facebook

http://www.framablog.org/index.php/post/2011/08/16/google-m-a-tuer

http://www.internetsanscrainte.fr/

http://korben.info/facebook-opengraph-comment-proteger-vos-donnees-personnelles.html

http://geekcestchic.blogs.nouvelobs.com/archive/2011/03/14/mozilla-notre-mission-est-d-ameliorer-le-web.html

http://www.scout123.net/eviter-les-traceurs-sur-les-sites.html

http://www.scout123.net/traquer-les-clients-avec-leur-mobile.html

http://www.numerama.com/magazine/20191-les-mobiles-bientot-traques-par-des-grandes-

surfaces-pour-tout-connaitre-des-clients.html

http://www.numerama.com/magazine/21332-la-cnil-s-en-prend-au-spam-par-sms.html

http://owni.fr/files/2010/08/33.jpg

http://owni.fr/2012/01/18/le-fichier-des-gens-honnetes-sera-policier/

http://owni.fr/2011/05/13/la-vie-secrete-des-adolescents-dans-les-reseaux-sociaux/

http://www.cnil.fr/la-cnil/actualite/article/article/smartphone-et-vie-privee-un-ami-qui-vous-veut-du-bien/

http://www.presseurop.eu

http://www.mozilla.org/

http://www.fansub-streaming.eu/blog/cookies-flash-ces-saloperies.html

http://www.fansub-streaming.eu/blog/souriez-vous-etes-traces.html

https://www.torproject.org/

http://www.danah.org/papers/2011/SocialPrivacyPLSC-Draft.pdf

http://www.centpapiers.com/gmail-quand-google-vous-lit/754

http://pro.clubic.com/legislation-loi-internet/carte-identite-electronique/actualite-473874-identite-assemblee-nationale-accepte-lier-identite-biometrie.html

http://freedomboxfoundation.org

http://www.beedbox.org

Perso j'aurais limité la dernière partie à "individu", et en aurais même fait ma conclusion parce que je pense que c'est lui le coeur du problème. Du type :

"Le gouvernement et la technologie posent des soucis de vie privée parce que l'utilisateur le laisse faire : je ne peux pas croire qu'une personne éclairée un minimum sur les sujets du droit et de l'informatique (ce que fait bien ton article dans ses premières parties) puisse utiliser Facebook ou un Iphone, et puisse laisser passer des lois telles qu'acta ou autre. Si tout le monde utilisait du PGP, un blog autohébergé, et savait qu'on peut communiquer directement par mail avec ceux qui votent les lois, et ben on n'en serait pas là, hein. m'enfin, sans rancune bro'."

En plus ça permet de lancer un petit pic au lecteur qui a de fortes chances de se reconnaitre. Bon, après ça dépend du prof.